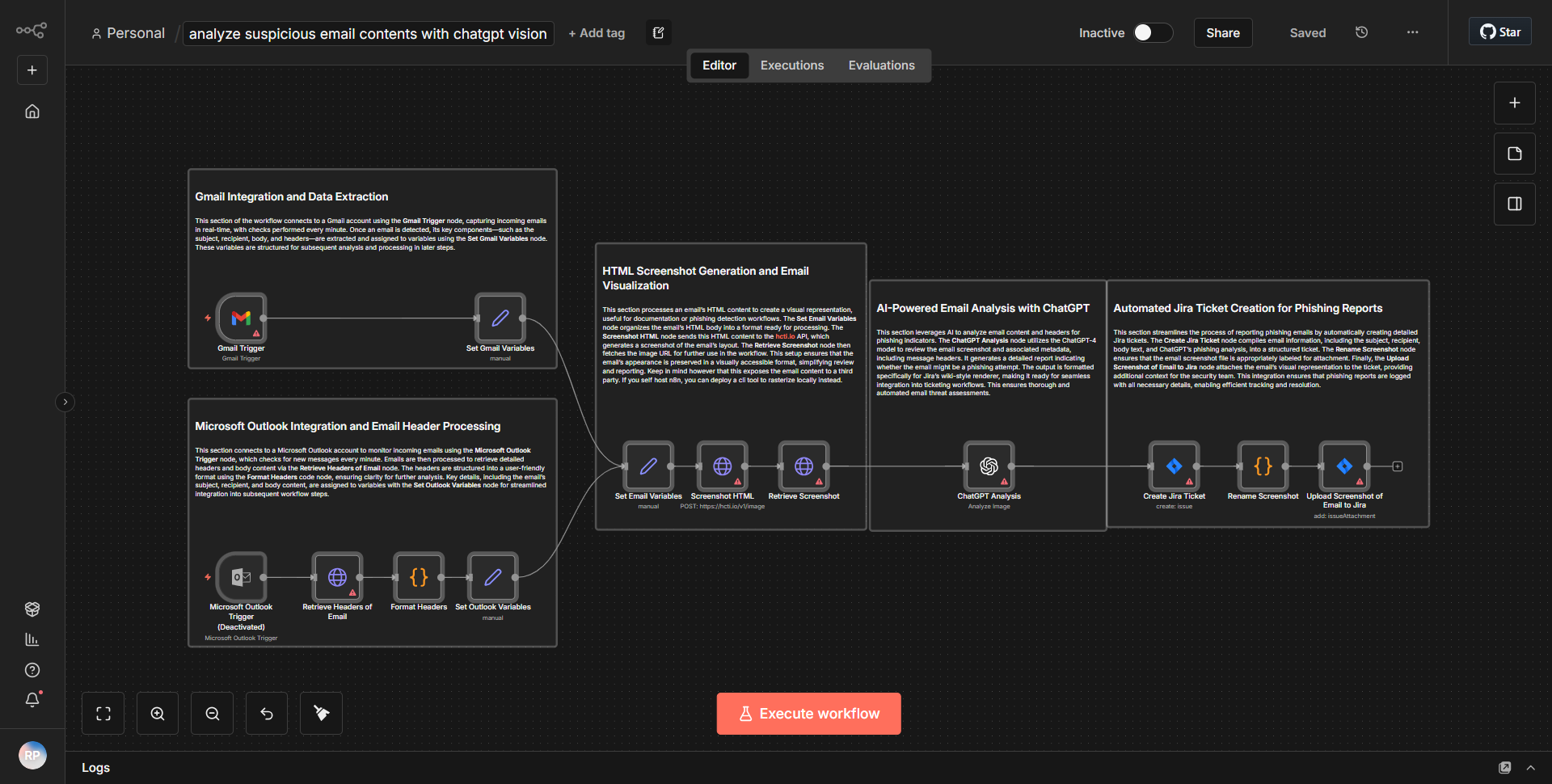

Examinez le contenu des e-mails potentiellement malveillants à l'aide de ChatGPT Vision

Utilise l'évaluation du texte et des images (ChatGPT Vision) pour évaluer les e-mails potentiellement dangereux. Capture des captures d'écran, examine les en-têtes et le contenu et identifie les tentatives de phishing.

Comment ça marche

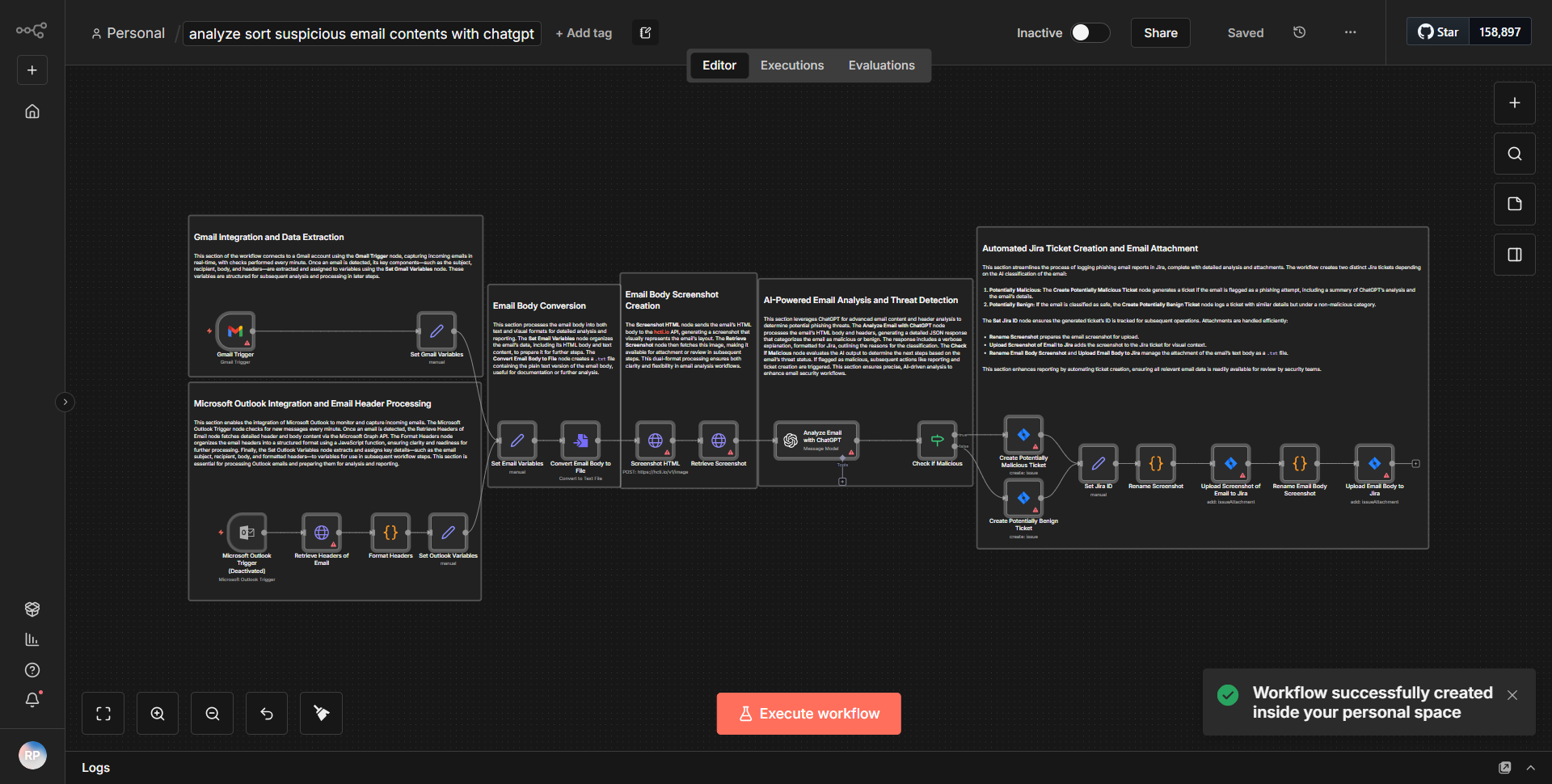

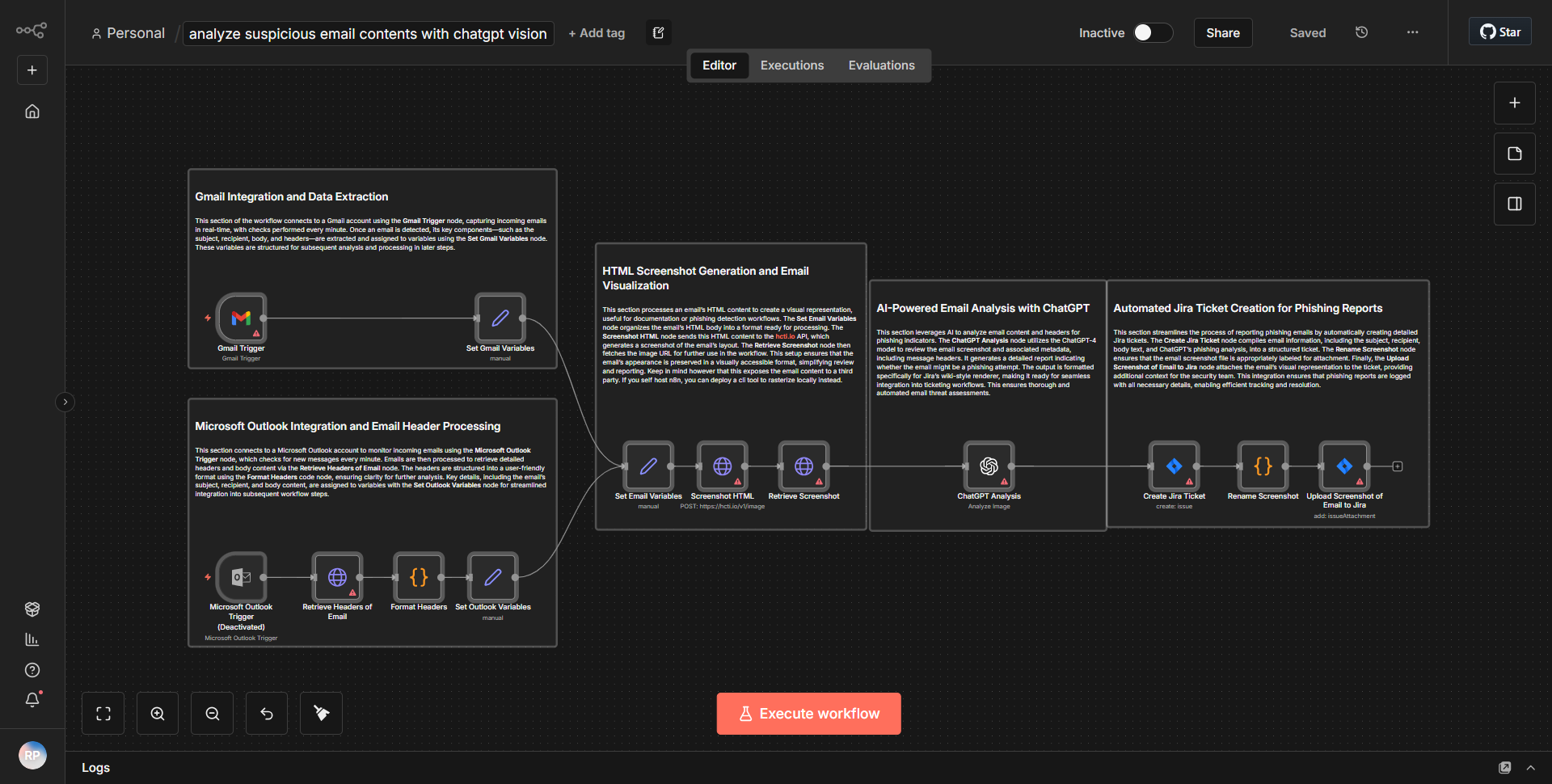

Le flux de travail intitulé « Examiner le contenu des e-mails potentiellement malveillants à l'aide de ChatGPT Vision » est conçu pour analyser les e-mails suspects en tirant parti des capacités d'évaluation du texte et des images de ChatGPT Vision. Le flux de travail commence par un déclencheur d'e-mail qui s'active lorsqu'un nouvel e-mail est reçu. Le premier nœud capture le contenu du courrier électronique, y compris les en-têtes et le corps du texte. Ces informations sont ensuite traitées via une série de nœuds qui effectuent des tâches spécifiques.

1. Email Trigger :

le flux de travail commence par un déclencheur d'e-mail qui écoute les e-mails entrants. Une fois qu'un e-mail est détecté, il capture les détails pertinents tels que l'expéditeur, l'objet et le contenu du corps.

2. Extraire les en-têtes d'e-mail :

le nœud suivant extrait les en-têtes d'e-mail pour une analyse plus approfondie. Cette étape est cruciale pour identifier les tentatives potentielles d'usurpation d'identité ou de phishing sur la base des informations de l'expéditeur.

3. Capture d'écran :

Une capture d'écran de l'e-mail est prise pour évaluer visuellement tout élément suspect qui pourrait ne pas être évident dans le texte seul. Cette image sera analysée dans les étapes suivantes.

4. Analyse de texte avec ChatGPT Vision :

le corps du texte de l'e-mail est envoyé au nœud ChatGPT Vision, qui évalue le contenu à la recherche de phrases, de liens ou de pièces jointes potentiellement dangereux pouvant indiquer un phishing.

5. Analyse d'image avec ChatGPT Vision :

Simultanément, la capture d'écran capturée est envoyée à un autre nœud ChatGPT Vision pour l'analyse d'image. Ce nœud vérifie les indices visuels pouvant suggérer une intention malveillante, tels que des logos trompeurs ou des liens suspects.

6. Nœud de décision :

une fois les analyses de texte et d'image terminées, un nœud de décision évalue les résultats. Si l'une ou l'autre analyse indique une menace potentielle, le flux de travail déclenche une alerte ou prend des mesures prédéfinies, comme avertir l'utilisateur ou bloquer l'e-mail.

7. Résultat final :

Le flux de travail se termine par l'enregistrement des résultats des analyses et de toutes les actions entreprises, garantissant que toutes les informations pertinentes sont enregistrées pour référence future.

Principales fonctionnalités

- Analyse complète des e-mails :

le flux de travail combine des évaluations de texte et d'images, fournissant une évaluation approfondie des e-mails potentiellement dangereux.

- Détection en temps réel :

en utilisant un déclencheur de courrier électronique, le flux de travail peut répondre immédiatement aux menaces entrantes, améliorant ainsi les mesures de sécurité.

- Phishing Identification :

L'intégration de ChatGPT Vision permet une détection avancée des tentatives de phishing grâce à des indices textuels et visuels.

- Alertes automatisées :

le nœud de décision permet des réponses automatisées aux e-mails suspects, améliorant ainsi l'efficacité de la gestion des menaces.

- Journalisation et reporting :

le flux de travail enregistre toutes les actions et résultats, facilitant ainsi l'examen et l'analyse des incidents passés.

Intégration d'outils

- n8n Email Trigger Node :

capture les e-mails entrants et leurs détails.

- n8n Function Node :

utilisé pour extraire les en-têtes d'e-mails et traiter les données.

- ChatGPT Vision Node :

utilisé pour l'analyse du texte et des images, évaluant le contenu et les éléments visuels de l'e-mail.

- n8n Decision Node :

évalue les résultats des analyses pour déterminer les prochaines étapes en fonction des menaces identifiées.

- n8n Logging Node :

enregistre les résultats et les actions entreprises tout au long du flux de travail.

Clés API requises

Aucune clé API ou identifiant d'authentification n'est requis pour que ce flux de travail fonctionne. Tous les nœuds fonctionnent dans l'environnement n8n sans avoir besoin d'intégrations d'API externes.